FASTPANEL czy CyberPanel — co wybrać do zarządzania serwerem?

Szukasz panelu do zarządzania hostingiem? Obie opcje — FASTPANEL i CyberPanel — są popularne wśród administratorów, ale FASTPANEL wygrywa pod względem kluczowych parametrów: wygody, wydajności, kompatybilności i bezpieczeństwa.

FASTPANEL — panel stworzony dla prostoty, stabilności i elastyczności

FASTPANEL to nowoczesny panel do zarządzania serwerami i stronami internetowymi, charakteryzujący się lekkością, stabilną architekturą oraz rozbudowanymi narzędziami dostępnymi od razu po instalacji. Został stworzony z myślą o maksymalnym komforcie pracy administratora przy jednoczesnym minimalnym zużyciu zasobów serwera.

W przeciwieństwie do CyberPanel, który bazuje na OpenLiteSpeed i posiada pewne ograniczenia, FASTPANEL oferuje stabilne, elastyczne i w pełni kompatybilne środowisko dla większości popularnych systemów CMS i aplikacji PHP. Dodatkowo, dzięki trybowi reverse proxy, obsługuje niezawodnie każdy backend nie oparty na PHP.

✅ 1. Uniwersalność i kompatybilność

-

Szeroka obsługa systemów operacyjnych: działa na Debian 9–12, Ubuntu 18.04–24.04, CentOS 7, AlmaLinux 8, RockyLinux 8.

-

Szybka instalacja: trwa 3–7 minut, nie wymaga restartu serwera, uruchamiana jedną komendą.

-

Działa na większości VPS-ów i serwerów dedykowanych bez potrzeby dostosowywania lub stosowania niestandardowych rozwiązań.

⚡ 2. Minimalne obciążenie na serwerze

-

Zajmuje tylko ~100 MB miejsca na dysku i zużywa ~170 MB RAM po instalacji.

-

FASTPANEL — świetny wybór do oszczędzania zasobów, szczególnie w przypadku budżetowych VPS.

-

Porównanie: CyberPanel zużywa prawie 5 razy więcej miejsca i 1,5 razy więcej pamięci RAM.

🔧 3. Klasyczny i elastyczny zestaw serwerowy

-

Używa Nginx (frontend) + Apache (backend) z PHP-FPM, co zapewnia:

-

Szybkie serwowanie plików statycznych;

-

Stabilne działanie stron PHP;

-

Prostą konfigurację .htaccess i mod_rewrite.

-

Obsługuje PHP od wersji 5.3 do 8.4, z możliwością przypisania różnych wersji PHP do różnych stron.

🛠️ 4. Bogata funkcjonalność „prosto z pudełka” (OOTB)

-

Rozbudowany menedżer plików — szybki i z nowoczesnym interfejsem.

-

Zarządzanie bazami danych przez wbudowany phpMyAdmin/phpPgAdmin.

-

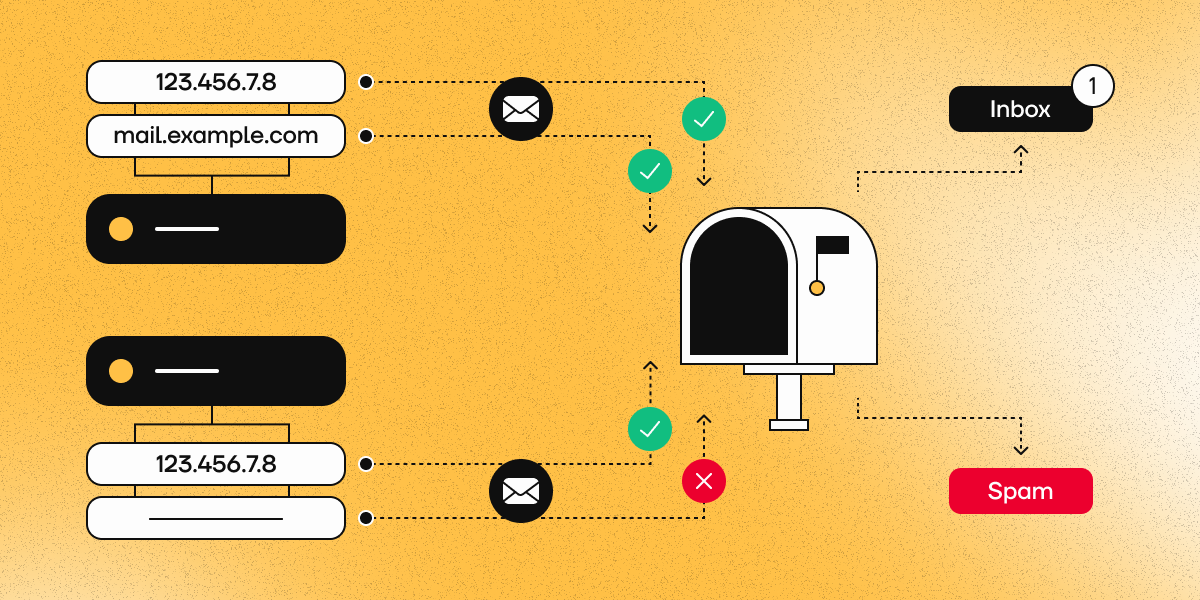

Serwer pocztowy z pełnoprawnym webmailem (Exim + Dovecot + RoundCube).

-

Kopie zapasowe:

-

Bezpłatne backupy różnicowe;

-

Obsługa chmur: Dropbox, Google Drive, FTP, SCP;

-

Integracja z FASTBACKUP.

🔒 5. Wysokie bezpieczeństwo domyślnie

-

Web firewall.

-

Skaner malware.

-

2FA (uwierzytelnianie dwuskładnikowe).

-

Izolacja stron na poziomie systemowym — każda działa pod osobnym użytkownikiem.

-

Możliwość udzielenia dostępu programiście tylko do jednej strony, bez ryzyka dla reszty.

🌍 6. Intuicyjny i nowoczesny interfejs

-

Współczesny UI z przejrzystą strukturą.

-

Odpowiedni zarówno dla początkujących, jak i profesjonalistów.

-

Obsługa 18 języków, w tym angielski, niemiecki, hiszpański, portugalski i inne.

📊 7. Monitorowanie i integracje

-

Obsługuje integrację z AWStats i Prometheus (Prometheus wymaga rozszerzonej licencji)

-

Czytelne wykresy obciążenia, zużycia zasobów i logów.

🤝 8. Niezawodne wsparcie i aktualna dokumentacja

-

Bezpłatne wsparcie 24/7 dla kwestii związanych z panelem.

-

Płatne wsparcie administracyjne dla ogólnych zagadnień serwerowych.

-

Średni czas odpowiedzi: poniżej 5 minut.

-

Szczegółowa i czytelna dokumentacja, w przeciwieństwie do skomplikowanych poradników CyberPanel.

💰 9. Przejrzysta i elastyczna polityka cenowa

-

Bezpłatna licencja z pełną funkcjonalnością podstawową.

-

Licencja rozszerzona:

◦ €4,20 miesięcznie

◦ €46,20 rocznie

◦ €99 dożywotnio -

W przeciwieństwie do CyberPanel, FASTPANEL nie wymaga osobnych opłat za takie moduły jak menedżer plików czy WP Manager.

W przypadku kodu.cloud rozszerzona licencja FASTPANEL jest dołączona bezpłatnie — bez ukrytych opłat, pełna funkcjonalność od pierwszego dnia. 🔥 🔥 🔥

✅ Dlaczego ludzie wybierają FASTPANEL:

-

Prostota i stabilność;

-

Bogata funkcjonalność bez dodatkowych kosztów;

-

Niskie wymagania systemowe;

-

Szybkie i pomocne wsparcie techniczne oraz wysoki poziom bezpieczeństwa;

-

Świetna wydajność w rzeczywistych projektach.

Główne różnice między FASTPANEL a CyberPanel

| Parametr | FASTPANEL | CyberPanel |

|---|---|---|

| Obsługiwane systemy operacyjne | Debian 9–12, Ubuntu 18.04–24.04, CentOS 7, AlmaLinux 8, RockyLinux 8 | Ubuntu 18.04/20.04/22.04, AlmaLinux 8/9, CloudLinux |

| Wymagania systemowe | Pamięć RAM: 1G Wolne miejsce: 5Gb Procesor: 1 rdzeń, 1 Ghz | 1024 MB pamięci RAM lub więcej, 10 GB miejsca na dysku |

| Zużycie zasobów po instalacji (z OS) | 1,8 GB wykorzystania dysku ~300 MB użycia pamięci RAM | 8,8 GB wykorzystania dysku ~500 MB użycia pamięci RAM |

| Instalacja | 3-7 min, ie wymaga restartu serwera | > 15 min, wymaga restartu serwera |

| Web-serwer | Nginx (frontend) + Apache (backend z modApache/FastCGI/CGI/PHP-FPM) | OpenLiteSpeed / LiteSpeed Enterprise |

| PHP | 5.3-8.4. Możliwość przypisania różnych wersji PHP do różnych stron | 8.0, 8.1, 8.2, 8.3 |

| Język programowania | Go | Python (Django) |

| Serwer pocztowy | Exim + Dovecot, klient internetowy RoundCube | Postfix + Dovecot, klient internetowy snappymail |

| Bazy danych | MySQL, MariaDB, Percona PostgreSQL + PHPMyAdmin | MySQL, MariaDB, PostgreSQL MySQL Manager (płatny) |

| Menedżer plików | Zaawansowana funkcjonalność, nowoczesny interfejs root file manager (planowany) | Tylko podstawowe funkcje. Dodatkowo root file manager (płatny) |

| Kopie zapasowe | Lokalnie, FTP, chmury (Dropbox, Google Drive, FASTBACKUP); darmowe kopie różnicowe | Local, Google Drive. Kopie przyrostowe (płatne) |

| SSL (Let's Encrypt) | Let's Encrypt (Wildcard, Multi-wildcard), automatyczne odnawianie, automatyczne wykrywanie typu certyfikatu | Let's Encrypt (podstawowe funkcje) Wildcard (płatny) |

| Bezpieczeństwo | WAF, 2FA, Skaner złośliwego oprogramowania, Fail2ban, izolacja stron, osobny użytkownik dla każdej strony, możliwość ograniczonego dostępu dla webmastera | Podstawowy firewall, integracja z Imunify/CloudLinux |

| Interfejs (UI) | Nowoczesny, intuicyjny dla każdego użytkownika | Skomplikowany, przestarzały, mocno zorientowany na LiteSpeed |

| Aktualizacje | Automatyczne (Cron), częste aktualizacje funkcji | Ręczne, przez CLI |

| Wielojęzyczność | Obsługuje 18 języków (lista się powiększa) | Obsługuje 17 języków |

| Wsparcie | Całodobowa pomoc techniczna w kwestiach związanych z panelem (bezpłatnie) oraz w kwestiach związanych z serwerem (za opłatą). | Сommunity support lub płatne wsparcie |

| Czas odpowiedzi wsparcia | < 5 min | 15 minut do 3 godzin – zależnie od taryfy |

| Statystyki i monitoring | AWstats, Prometheus integration (Extended license) | Podstawowe narzędzia do monitoringu |

| Inne | Bind9, ProFTPd | PowerDNS, Pure-FTPd |

| Dokumentacja | Aktualna, z łatwą nawigacją | Chaotyczna, trudna nawigacja |

| Funkcje płatne | Integracja Prometheusa Branding 1 bilet rozszerzonego wsparcia miesięcznie (większość pytań związanych z hostingiem internetowym) lub pakiety rozszerzonego wsparcia | RSPAMD manager WordPress Manager Root File manager Wsparcie podstawowe i rozszerzone |

| Ceny | Bezpłatna licencja z pełnym podstawowym zestawem funkcji Licencja rozszerzona: Miesięcznie: €4.20 Rocznie: €46.20 Dożywotnio: €99 | Darmowa wersja bez dodatków Wszystkie dodatki miesięcznie: 7.99$ Wszystkie dodatki rocznie: 59$ Wszystkie dodatki dożywotnio: 169$ |

Zyskaj wydajność — bez zbędnych kosztów i skomplikowanych rozwiązań

FASTPANEL to zaawansowane, a zarazem intuicyjne narzędzie do zarządzania serwerami, które zapewnia połączenie wygody, stabilności i wysokiej wydajności.

Instalujesz raz — i masz dostęp do pełnego zestawu funkcji, bez ukrytych ograniczeń i konieczności wykupowania dodatkowych subskrypcji.

Dla wszystkich klientów kodu.cloud rozszerzona licencja FASTPANEL jest dostarczana bezpłatnie przy wynajmie dowolnego serwera (VPS lub dedykowanego) — bez limitów, bez haczyków.

👉 Wybierz swój VPS lub serwer dedykowany i zacznij już dziś. Żadnych subskrypcji — tylko wydajność.